Hacking का नाम सुनते ही लोगों के मन में डर, कई सारे प्रश्न या उत्सुकता होती है। इस आर्टिकल में आज हम जानेंगे Hacking Kya Hai और Ethical Hacker कैसे बने? इसके अलावा आप यह भी जानेंगे की Hacker कितने तरह के होते हैं? दुनिया का सबसे बड़ा Hacker कौन है? भारत के सबसे बड़े Hacker कौन-कौन हैं? और Ethical Hacking के सबसे अच्छे Courses कौन-कौन से है? फिर अंत में आप Hacking से संबंधित महत्वपूर्ण प्रश्नों के उत्तर जानेंगे।

पहली बार सन 1960 में Authentic computer hackers का नाम MIT में सामने आया। क्यूंकि MIT के स्टूडेंट्स कंप्यूटर जैसी चीजों के काम करने के तरीके के बारे में जानने के लिए अति उत्सुक रहते थे। जब MIT, के जिज्ञासु और स्मार्ट स्टूडेंट्स, ने कंप्यूटिंग कार्यों को और अधिक तेज़ी से पूरा करने के लिए, “Hacks” नामक प्रोग्रामिंग शॉर्टकट बनाया, तब से Hacking शब्द बहुत प्रचलित रहा। फिर 1971 में जॉन ड्रेपर नामक एक वियतनाम पशु चिकित्सक द्वारा एक बड़ी Hacking की गई थी। जब उसने मुफ्त फोन कॉल करने का एक तरीका निकाला। इसे बाद में “फ्रेकिंग” तकनीक कहा गया।

Hacking के बारे में लोगों के मन में गलत धारणाएं बनी रहती है की है की Hacking करके हम किसी चीज को Hack कर सकते हैं Hacker सिर्फ बुरे होते हैं जो दूसरे की पर्सनल डाटा को चुरा कर भेजते हैं किसी हद तक यह बात सही है लेकिन पूरा भी सही नहीं है हमें चीजों को एक-एक करके समझना पड़ेगा तो चलिए सबसे पहले समझते हैं कि Hacking क्या है और Hacking का सही मतलब क्या होता है?

पेज का इंडेक्स

- Hacking क्या है? (Hacking Meaning in Hindi)

- Hacking के प्रकार

- 1. Website Hacking

- 2. Phishing

- 3. Virus

- 4. Network Hacking

- 5. Computer Hacking

- 6. Cracking Password

- 7. Missing Security Patches

- 8. Cookie theft

- 9. UI redress

- 10. Distributed Denial-of-service(DDoS)

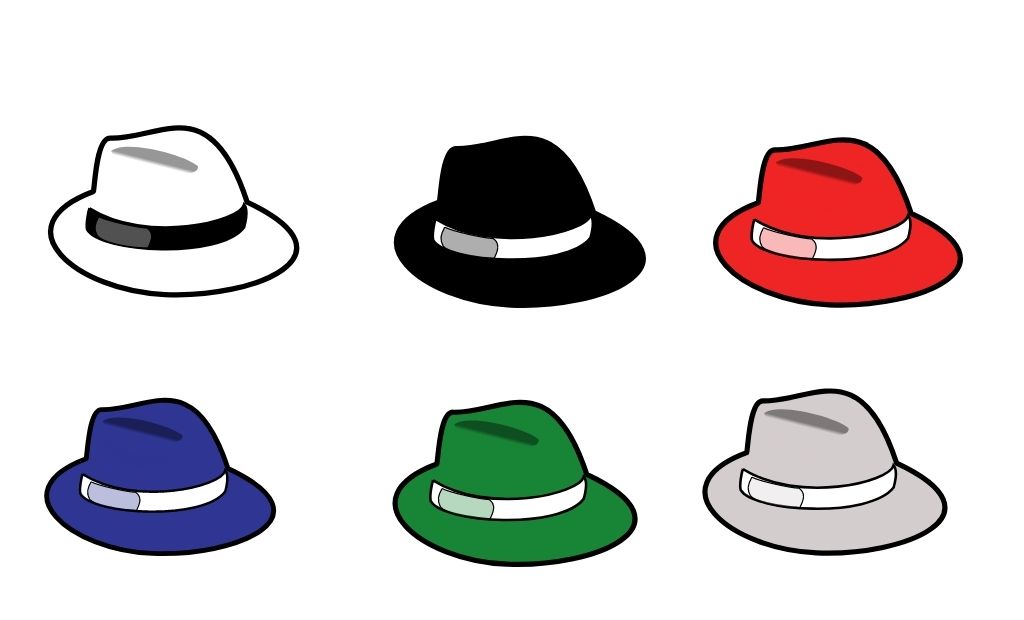

- Hackers कितने तरह के होते है: प्रकार

- 1. White Hat Hackers

- 2. Black Hat Hackers

- 3. Gray Hat Hackers

- 4. Red Hat Hackers

- 5. Script Kiddies

- 6. Green Hat Hackers

- 7. Blue Hat Hackers

- Hacktivist

- Ethical Hacking के सबसे अच्छे कोर्स

- दुनिया के Top 10 खतरनाक Hackers

- भारत के Top 10 सबसे बड़े Hackers

- Hacking से संबंधित महत्वपूर्ण प्रश्नों के उत्तर (FAQ)

- निष्कर्ष

Hacking क्या है? (Hacking Meaning in Hindi)

सरल भाषा में Hacking किसी इंसान की एक Skill है क्योंकि Hack करने का मतलब है किसी इंसान या चीज को अपने कंट्रोल में कर लेना और फिर अपने मन के अनुसार उस चीज को चलाना। जो इंसान किसी चीज पर कंट्रोल करने में माहिर होता है उसे हम Hacker बोल सकते हैं और इस तरह के एक्टिविटी को Hacking कहते हैं। आप ऐसे समझे, उदाहरण के लिए किसी के दिमाग को नियंत्रण करना यह मस्तिष्क Hacking है, किसी के कंप्यूटर को हैक करना यह कंप्यूटर Hacking है किसी नेटवर्क को Hack करना यह नेटवर्क Hacking है या फिर इंटरनेट पर किसी की वेबसाइट को Hack करना तो इसे वेबसाइट Hacking कह सकते हैं। कोई अपनी जीवन में हो रही घटनाओं पर नियंत्रण करके, अपने जीवन को हैक करता है तो उसे हम लाइफ Hacker कहते हैं समझने के लिए इतना उदाहरण काफी है।

बिना किसी Owner के परमिशन से जब कोई व्यक्ति किसी कंप्यूटर, मोबाइल या वेबसाइट की सिक्योरिटी सिस्टम में किसी खास कमजोर पॉइंट को पहचान कर उस सिक्योरिटी सिस्टम को या तो पूरी तरह बर्बाद कर देता है या फिर उसे और मजबूत बना देता है, तो उस व्यक्ति को Hacker कहते हैं और इस तरह की क्रिया Hacking कहलाता है। जो व्यक्ति उस सिक्योरिटी सिस्टम को पहचान कर उसे बर्बाद या फिर उसका गलत फायदा उठाता है तो उसे हम Non Ethical Hacker कहते है और इस क्रिया को Non Ethical Hacking कहते है। ठीक इसके उल्टा जो व्यक्ति उस सिक्योरिटी सिस्टम को पहचान कर उसे और मजबूत बनाता है जिससे कोई बड़ी नुक्सान होने से बच सके तो उसे हम Ethical Hacker कहते है और इस क्रिया को Ethical Hacking कहते है।

Non Ethical Hacking पूरी दुनिया में Illegal यानि की एक अपराध है। Non Ethical Hacking करने वाले को Bad Guys यानी बुरे लोग भी कहते है, क्यूंकि इनका मकसद सिर्फ और सिर्फ आपको हानि पहुँचाना है। अगर आप Non Ethical Hacking करते हुए पकडे जाते है तो इसके लिए आपको अलग-अलग देश के अनुसार सजा मिल सकती है, अगर आप भारतवाशी है और Unauthorized Hacking यानी बिना Owner के परमिशन से Hacking करते हुए पकडे गए तो आपको भी भारत के संविधान में Cyber Act कानून के तहत केश हो सकता है और आपको जेल हो सकता है।

जबकि ठीक इसके विपरीत Ethical Hacking पूरी दुनिया में legal यानि की एक अच्छी बात है। Ethical Hacking करने वाले को Good Guys यानी अच्छे लोग भी कहते है, क्यूंकि इनका मकसद Cyber Security की दुनिया में सिर्फ और सिर्फ Hack होने से बचाना है। Ethical Hacker समय समय पर आपको Cyber Security की दुनिया से सम्बंधित Update देते रहते है। ताकि आप पहले से आगाह हो जाए और Hacking के कुछ बेसिक गलतियों के बारे में अवेयर हो जाइये जिससे की आप Hack होने से बच सकते है।

अगर आप भी एक Certified Ethical Hacker है और Ethical Hacking करते हुए पकडे जाते है तो इसके लिए आपको कोई सजा नहीं मिलेगी बसर्ते यह है, की आपने उसे करने के लिए उसके owner से परमिशन ले लिया है, जिसको Authorized Access भी कहते है।

एक बात ध्यान में रखने की है, की अगर आपने Unauthorized Permission के Hacking यानी बिना Owner के परमिशन से Hacking करते हुए पकडे जाते है, और भले ही आपका उद्देश्य किसी अच्छा काम को पूरा करना था या फिर आपने किसी की मदद के लिया किया है, तो भी आपको भारत के संविधान में Cyber Act के तहत केश हो भी सकता है और नहीं भी हो सकता है, क्यूंकि यह आपके Hacking Action और उस Owner के Decision पर निर्भर करेगा, जिसको आपने Hack किया है। तो अभी तक आपने Hacking क्या है? Hacking Meaning in Hindi समझा अब हम समझते हैं, की Hacking कितने प्रकार के होते हैं।

Hacking के प्रकार

वैसे तो Hacking कई प्रकार के होते हैं सब के बारे में बताना तो मुमकिन नहीं है। लेकिन हां मैं आपको Hacking करने का टेक्निक और Hacking उदेश्य के अनुसार Hacking के प्रकार बता सकता हूं। मूल रूप से Hacking के दो प्रकार हैं: 1. Ethical Hacking और 2. Non Ethical Hacking, अगर आप किसी नेटवर्क कंप्यूटर या मोबाइल फोन को अच्छे काम के लिए Hack करते हैं यानी कि दूसरे को मदद करने के लिए तो यह Ethical Hacking कहलाता है इस तरह की Hacking करने वाले को Good Guys यानी अच्छे Hacker कहते हैं।

जबकि ठीक इसके विपरीत किसी नेटवर्क कंप्यूटर या मोबाइल फोन को हैक करने का मकसद सिर्फ और सिर्फ उसे बर्बाद करना या फिर कोई बड़ी नुकसान करना होता है तो उसे हम Non Ethical Hacking कहते हैं और इस तरह के Hacking करने वाले को Bad Guy यानी बुरा आदमी कहते हैं। आइए अब अन्य प्रकार के Hacking को समझते हैं।

1. Website Hacking

जब कोई Hacker वेबसाइट या वेबसाइट से संबंधित जैसे डेटाबेस, वेब सर्वर इत्यादि को हैक करके उसे अपने कंट्रोल में कर लेता है या फिर हैकर उसे बर्बाद या फिर ठीक करने के उद्देश्य से Hack करता है तो इसे वेबसाइट Hacking कहते हैं। Website Hacking में वेबसाइट ओनर के लॉगइन डीटेल्स, यानी यूजर आईडी और पासवर्ड पर नियंत्रण कर लिया जाता है और फिर उस वेबसाइट ओनर से पासवर्ड और यूजर आईडी के बदले ढेर सारे रुपए डिमांड किया जाता है। या फिर Website Hacking में किसी खास प्रकार का वायरस का इस्तेमाल करके पूरी तरह से डिलीट कर दिया जाता है या फिर उस वेबसाइट के कंटेंट को बदल दिया जाता है जिससे कि वेबसाइट ओनर को बहुत बड़ा नुकसान होता है।

Website Hacking करने के लिए हैकर ज्यादातर इन इंटूल्स का इस्तेमाल करते हैं: Nmap, Burp suite, Chrome Developer Tools, Intruder और Nessus इत्यादि। आप यँहा से Website Hacking Tools के बारे में और अधिक जान सकते है।

2. Phishing

जब कोई Hacker Users की महत्वपूर्ण जानकारी जैसे अकाउंट का पासवर्ड, डेबिट कार्ड और क्रेडिट कार्ड डिटेल्स आदि को चुरा कर उसे बेचने का भी इरादा रखते है तो उसे Phishing के नाम से जानते है। उदाहरण के लिए: Hackersपहले यूजर के लिए एक खूबसूरत वेबसाइट यानी इंटरफ़ेस बना लेते है और फिर वँहा से महत्वपूर्ण जानकारी चुरा लेते हैं।

3. Virus

Virus बनाकर किसी के सिस्टम को Corrupt कर देना या फिर सिस्टम के किसी इंपॉर्टेंट इंफॉर्मेशन को डिलीट कर देना एक प्रकार का Hacking है। Virus कंप्यूटर का एक खास प्रोग्राम होता है जिसे प्रोग्रामिंग भाषा के द्वारा बनाया जाता है। जो प्रोग्रामिंग भाषा का इस्तेमाल करता है उन्हें प्रोग्रामर कहते हैं। जिस तरह नॉर्मल Virus से बचने के लिए उसके विरोध में Antivirus बनाया जाता है उसी तरह कंप्यूटर वायरस से बचने के लिए उसके विरोध में Computer Antivirus बनाया जाता है।

दुनिया के सबसे खतरनाक Virus के नाम: Conficker, Mebroot , Storm Worm, और Beast Trojan Horse इत्यादि है। इस तरह के खतरनाक Virus से बचने के लिए कुछ कंपनियां Antivirus सॉफ्टवेयर बनाती है। सबसे प्रचलित एंटीवायरस सॉफ्टवेयर के नाम है: Avast, Bitdefender Antivirus, Norton AntiVirus, Kaspersky Anti-Virus, Avira antivirus इत्यादि।

4. Network Hacking

जब कोई हैकर किसी Network या Network से संबंधित जैसे Drone, RC Plane, Missile इत्यादि को हैक करके उसे अपने कंट्रोल में कर लेता है या फिर उसे बर्बाद या फिर ठीक करने के उद्देश्य से Hack करता है तो इसे Network Hacking कहते हैं। Network Hacking में Drone, RC Plane के Owner अपने सिस्टम से कण्ट्रोल खो देते है, जिससे उनका सिस्टम क्रैश हो जाता है।

Network Hacking में Hacker नेटवर्क के जरिये कंप्यूटर और मोबाइल को भी हैक करते है। जिनके लिए वे इन Tools इस्तेमाल करते है। इनके नाम Telnet, NSlookup, Nmap, Ping इत्यादि।

5. Computer Hacking

जब कोई हैकर किसी Computer, Laptop या Desktop से संबंधित जैसे User ID और Password Hack करता है तो उसे Computer Hacking कहते है। यानि Software या अन्य computer application में वायरस डाल कर महत्वपूर्ण फाइल्स और फ़ोल्डर्स को डिलीट करना, computer से कनेक्टेड अन्य डिवाइस जैसे: वेब-कैम (कैमरा), या पूरे सिस्टम को अपने कण्ट्रोल में कर लेना इत्यादि Computer Hacking कहलाता है। Computer Hacking में सिस्टम के Owner अपने सिस्टम से कण्ट्रोल खो देते है, जिससे उनका सिस्टम में कुछ भी हो सकता है।

6. Cracking Password

जब कोई हैकर किसी Computer, Laptop या Software से संबंधित User का Password जैसे: Google Account Password, Debit Card Pin, Bank Password इत्यादि को Hack या Crack करता है, तो इसे Cracking Password या Password Hacking भी कहते हैं। Password Hacking में Owner को हमेसा अपनी इम्पोर्टेन्ट फाइल्स और प्राइवेसी का खतरा रहता है। Password Hack करने के बाद Hacker या तो उनका इस्तेमाल करते है या फिर उसके बदले काफी पैसे की डिमांड करते है।

7. Missing Security Patches

इसमें हैकर Missing Security Patches का फ़ायदा लेते है। हैकर कमजोर सिक्योरिटी लूप या Patches को पहचान कर तोड़ देते हैं जिससे कि सिस्टम के अंदर घुसने में आसानी हो जाती है।

8. Cookie theft

इसमें Hackers Net website exploitation malicious codes का उपयोग करते हैं और कुकीज़ चोरी करते हैं जिसमें users के अलग-अलग websites के लॉगिन डिटेल्स: यूजर ID, पासवर्ड, Account Details आदि होते हैं। फिर उससे वे आपके खाते तक पहुंच प्राप्त कर आपके खाते में कुछ कर सकते है।

9. UI redress

यह यूजर इंटरफ़ेस की मदद से Hacking करने तरीका है, जिसमे यूजर को पहले मेंटली यानी विज़ुअल्स के दुवारा हैक किया जाता है, फिर जब यूजर उस विज़ुअल्स पर क्लिक करता है तो Hack हो जाता है। यानी हैकर एक नकली इंटरफ़ेस बनाता है और एक बार जब यूजर किसी खाश वेबसाइट पर आगे बढ़ने के इरादे से क्लिक करता है, तो उन्हें एक खाश वेबसाइट पर भेज दिया जाता है।

10. Distributed Denial-of-service(DDoS)

Distributed Denial-of-service(DDoS) भी एक प्रकार Hacking करने का तरीका है। इसमें Hacker एक वेबसाइट को down करते है, ताकि कोई उपयोगकर्ता उस तक पहुंच न सके या उस वेबसाइट का सेवा प्रदान न कर सके। मतलब इसमें Hacker वेबसाइट का सर्वर डाउन करते है या Error मेसेज दिखाते है, जिसके कारण वेबसाइट परमानेंट रूप से डाउन या एरर कंडीशन में रहता है। इससे वेबसाइट सर्वर क्रैश भी हो जाते है।

Hackers कितने तरह के होते है: प्रकार

वैसे तो Hackers कई प्रकार के होते हैं सभी के बारे में बताना तो मुमकिन नहीं है। लेकिन, मैं आपको Hacking करने के टेक्निक और उदेश्य के अनुसार Hackers के प्रकार बता सकता हूं। मूल रूप से Hackers के दो प्रकार हैं: 1. Ethical Hackers और 2. Non Ethical Hackers. जो किसी नेटवर्क कंप्यूटर या मोबाइल फोन को अच्छे काम के लिए Hack करते हैं उन्हें Ethical Hackers यानी Good Guys कहते है, और जो किसी नेटवर्क कंप्यूटर या मोबाइल फोन को बुरे काम के लिए Hack करते हैं उन्हें Non Ethical Hackers यानी Bad Guys कहते है। आइये अब हम Hackers के अन्य प्रकार को समझते है।

1. White Hat Hackers

इस प्रकार के हैकर एक Ethical security hacker होते है। यानि White Hat Hackers वैसे साइबर सुरक्षा विशेषज्ञ होते हैं जो अपने Skills का उपयोग आर्गेनाइजेशन और समूह के नेटवर्क और कंप्यूटर सिस्टम में कमजोरियाँ (Loopholes) को ढूंढते है, और उन्हें और मजबूत (Patch) करते है।

Motives & Aims: ईस प्रकार के hackers साइबर Security की Ethically रक्षा करते है। ये कई बार निःस्वार्थ लोगो के हेल्प भी करते है। इन्हे Good Guys भी कहते है।

2. Black Hat Hackers

जबकि White Hat Hackers के ठीक विपरीत Black Hat Hackers वैसे साइबर सुरक्षा विशेषज्ञ होते हैं जो अपने Skills का उपयोग, आर्गेनाइजेशन और समूह के नेटवर्क और कंप्यूटर सिस्टम में कमजोरियों को ढूंढ उन्हें बर्बाद करते है। ईस प्रकार के hackers साइबर Security की Non Ethically रक्षा करते है। इनके दुवारा किसी सिस्टम पर अटैक्ट होने से, कई मासूम लोग समस्याओं का कारण बनते है। इसलिए इन्हे Bad Guys भी कहते है। Black Hat Hackers बहुत बुरे होते हैं और ये अक्सर अपने फायदे के लिए दूसरों का नुक्सान करते हैं।

Motives & Aims: Black Hat Hackers एक साइबर अपराधी है, जो पर्ससनल लाभ के लिए बिना किसी owner के permission के बिना कंप्यूटर सिस्टम तक पहुंच प्राप्त करते है। Black Hat Hackers का इरादा आमतौर पर संगठनों और कॉर्पोरेट डेटा चोरी करना, गोपनीयता अधिकारों का उल्लंघन करना और बैंक खातों से धन प्राप्त करना आदि है। Black Hat Hackers से संगठन, कॉर्पोरेट सबसे अधिक जोखिम उठाते हैं, जिसे वे आम तौर पर संवेदनशील डेटा चोरी करने के लिए लक्षित करते हैं जो आर्थिक रूप से किसी व्यवसाय से समझौता करके फायदा ले सकते है।

3. Gray Hat Hackers

इस प्रकार के हैकर White Hat Hackers और Black Hat Hackers के बीच में होते है। वे कंप्यूटर सिस्टम के सिक्योरिटी से सम्बंधित कमजोरियों की पहचान करके, उन्हें सिस्टम के मालिक के सामने प्रकट करते है। ये अक्सर सिस्टम के मालिक के बिना आज्ञा के मतलब अपने खुद के अधिकार से कंप्यूटर सिस्टम में घुसते है। जब Gray Hat Hackers को कंप्यूटर सिस्टम, सॉफ्टवेयर या अन्य नेटवर्क सिस्टम में जितने भी कमियाँ दिखाई देती है, तब उसका एक Proper Format में रिपोर्ट तैयार करते है और फिर उसे सिस्टम के मालिक के सामने उपस्थित करते है। Gray Hat Hackers उनसभी कमियों को कईं बार खुद से ठीक भी करते है, जिसके बदले वे पैसे भी लेते है।

Motives & Aims: Gray Hat Hackers का इरादा किसी को हैक करने का नहीं होता है, वे या तो अपने स्किल्स को बढ़ाने के लिए या फिर थोड़े-बहुत Hacking के मजे लेने के लिए Hacking करते है।

4. Red Hat Hackers

इस प्रकार के हैकर को सरकारी एजेंसियों द्वारा Security System में कमजोरियों का पता लगाने के लिए काम पर रखा जाता है, जिसमें ब्लैक हैट Hackersको खोजने और उनके Hacking तकनीक को तोड़कर नया मजबूत सिस्टम तैयार करने पर विशेष ध्यान दिया जाता है। Red Hat Hackers, Black Hat Hackers जैसे अपराधियों को विशेष रूप से क्रूर होने, और उनका शिकार कर सजा देने के लिए जाने जाते हैं।

Motives & Aims: Red Hat Hackers मुख्य रूप से Black Hat Hackers के Hacking तकनीक (टूल्स, प्रोग्राम्स ) और ट्रिक्स का इश्तेमाल करते है। वे ठीक ब्लैक हैट हैकर की तरह बनकर अपने टारगेट को अंजाम देते है। लेकिन इनका मिशन किसी सामान्य मासूम लोग या किसी कंपनी को नुक्सान देना नहीं होता है, बल्कि ये सरकारी और प्राइवेट एजेंसियों या कंपनी के Hacked सिस्टम, Vulnerability को और मजबूत बनाते है और Hacking Attacks को Trace कर हैकरों का पता लगाते है। जरूररत पड़ने पर उन्हें सजा भी देते है।

5. Script Kiddies

इस प्रकार के हैकर को Hacking के क्षेत्र में शौकिया प्रकार के हैकर कहा जाता है। क्यूंकि इनके पास Hacking का अधूरा ज्ञान होता है, ये Hacking करना सीखते है जिसके लिए वे पहले से बनाये हुए Hacking Script या प्रोग्राम के मदद से अपने Hacking अटैक को अंजाम देते है।

Motives & Aims: Standard Script Kiddies को Hacking के पीछे का मकसद सिर्फ अपने साथियों का ध्यान आकर्षित करना है। जिसके लिए वे अक्सर DoS (Denial of Service) या DDoS attack (Distributed Denial of Service) Hacking तकनीक का इस्तेमाल करते है।

6. Green Hat Hackers

इस प्रकार के हैकर, Hacking के क्षेत्र में बिगिनर्स यानि नौसिखिया होते है। हालांकि लक्ष्य के अनुसार Script Kiddies से थोड़े अलग हैं। वे मुख्य रूप पर अपना पूरा ध्यान Black Hat Hackers और White Hat Hackers के समान साइबर हमले करने के तरीके के बारे में ज्ञान प्राप्त करने में लगाते है।

Motives & Aims: इनका इरादा पूर्ण हैकर बनने का प्रयास करना और नए-नए Hacking तकनीक को सीखना है। वे हमेशा अनुभवी Hackers से सीखने के अवसरों की तलाश में रहते है, और उनसे मोटिवेशन भी लेते है।

7. Blue Hat Hackers

इस प्रकार के हैकर, Hacking के क्षेत्र में एक फ्रीलांस Hacking के तरह काम करते है यानि की Blue Hat Hackers वैसे Security Hackers हैं जो किसी संगठन या कंपनी से बाहर रहकर उस कंपनी के लिए काम करते है। इस प्रकार के Hackersकंपनी दुवारा Invite किये जाने पर उनके सॉफ्टवेयर में Security Bugs को ढूंढ कर ठीक करते है। ये Rad Hat Hackers के सामान होते है। Blue Hat Hackers को Blue Hat Microsoft Hackers भी कहा जाता है। क्यूंकि अक्सर Microsoft कंपनी अपनी सॉफ्टवेयर को संगठन से बाहर के Hackers(Blue Hat Hackers) से जांच कराती है।

Motives & Aims: Blue Hat Hackers अपनी जानकारी से किसी कंपनी के सॉफ्टवेयर प्रोडक्ट को लॉन्च करने से पहले उस पर्टिकुलर सॉफ्टवेयर में खामियों, कमजोरियों और त्रुटियों की जांच करते है।

Hacktivist

इस प्रकार के हैकर, Hacking के क्षेत्र में कोई एक व्यक्ति या नामहीन Hackers का एक समूह है। Hacktivist का इरादा सरकारी वेबसाइटों और अन्य नेटवर्क तक पहुंच प्राप्त करना और फिर एक्सेस की गई सरकारी फाइलों से प्राप्त डेटा का उपयोग व्यक्तिगत, राजनीतिक या सामाजिक लाभ के लिए करना है।

Motives & Aims: इस प्रकार के हैकर सरकारी वेबसाइटों, Important Files को हैक करने का इरादा रखते हैं।

तो अभी तक आपने कई प्रकार के हैकर के बारे में जाना हालांकि इसके अलावा भी अन्य कई प्रकार के हैकर होते हैं, जो अपने काम के लिए जाने जाते है। चलिए अब एथिकल Hacking के सबसे अच्छे कोर्स के बारे में जानते हैं अगर आपको भी एथिकल Hacking सीखना है तो आपके लिए यह टॉपिक उपयोगी हो सकता है।

Ethical Hacking के सबसे अच्छे कोर्स

आप Ethical Hacking का कोर्स करना चाहते है, तो पहले बेसिक समझना होगा जैसे: जो वयक्ति Ethical Hacking करता है, उसे Ethical Hackers कहते है। Ethical Hackers कंप्यूटर नेटवर्क को हैक कर उसकी सुरक्षा को और मजबूत बनाते है। अगर आप भी एक अच्छा Ethical Hacker बनाना चाहते है, तो इसके लिए ग्रेजुएशन यानी आपको BCA, या CS, IT ब्रांच लेकर B Tech करना होगा बाद में मास्टर डिग्री भी कर सकते है।

जँहा से आपको प्रोग्रामिंग, नेटवर्किंग और कंप्यूटर सिस्टम के बारे में अच्छा ज्ञान हो जाएगा। फिर आप ऑनलाइन या ऑफलाइन Certified Ethical Hacking के लिए Certification Courses कर सकते है। आप बिना ग्रेजुएशन किये हुए भी सिर्फ Certified Ethical Hacking Courses को सीखकर एक Certified Ethical Hacker बन सकते है। निचे मैंने 10 Certification Courses के नाम और लिंक दिया कुछ Free और कुछ Paid है।

- Certified Ethical Hacker (CEH): आप इसे Udemy से सिख सकते है।

- Website Ethical Hacking for Beginners: आप इसे Internshala से सिख सकते है।

- GIAC Penetration Tester: आप इसे ऑफिसियल वेबसाइट giac.org से सिख सकते है।

- Offensive Security Certified Professional (OSCP): आप इसे यँहा से सिख सकते है।

- CREST penetration test: और अधिक जाने

- Foundstone Ultimate Hacking: इसके बारे में और अधिक जाने

- Certified Penetration Testing Consultant (CPTC): इसे Udemy से सिख सकते है।

- Certified Penetration Testing Engineer (CPTE): आप इसे Udemy से सिख सकते है।

- Penetration Testing (PEN Testing): आप इसेके बारे में और अधिक यँहा से जान सकते है। और www.coursera.org से सिख भी सकते है।

- Computer Hacking Forensic Investigator (CHFI): इसके बारे में और अधिक जाने।

दुनिया के Top 10 खतरनाक Hackers

वेसे Hacker की असली दुनिया China को जाना जाता है। क्योंकी China के Hackers बहूत खतरनाक होते हैं। इतिहास में अभी तक जितने भी अटैक हुए है, उनमे से ज्यदातर Hackers China के जाने जाते है। निचे मैंने दुनिया के सबसे बड़े और खतरनाक Hackers का लिस्ट दिया है।

- Kevin Poulsen

- Albert Gonzales

- Anonymous

- Jonathan James

- Adrian Lamo

- Gary Mckinnon

- Max Butler

- Julian Paul Assange

- Kevin Mitnick

- Astra

आप इनके बारे में यंहा से और अधिक जान सकते है।

भारत के Top 10 सबसे बड़े Hackers

भारत मे भी Skilled Ethical Hackers की कोई कमी नही है। Vivek Ramachandran, Ankit Fadia, Kaushik Dutta और आदि को भारत का सबसे बड़ा Hackersमाना जाता है। हालांकि हम इनको आपस में कोई तुलना नहीं कर सकते है, ये सभी एक अच्छे हैकर है। निचे मैंने भारत के Top 10 सबसे बड़े Hackers का लिस्ट दिया है।

- Vivek Ramachandran

- Ankita Fadia

- Kaushik dutt

- Sunny Vaghela

- Sai Satish

- Trishneet Arora

- Pranav Mistry

- Rahul Tyagi

- Sangeet Chopra

- Falgun Rathod

आप इनके बारे में भी यंहा से और अधिक जान सकते है।

Hacking से संबंधित महत्वपूर्ण प्रश्नों के उत्तर (FAQ)

इतिहास में सबसे बड़ा Hacking Attack Yahoo के खिलाफ 2013 में हुआ था। कंपनी ने खुलासा किया कि प्रत्येक Yahoo ग्राहक इससे प्रभावित हुए जिसमे लगभग 3 अरब लोगों का पर्सनल डाटा प्रभावित हुआ था।

1. White Hat Hackers, 2. Black Hat Hackers, 3. Gray Hat Hackers, 4. Red Hat Hackers, 5. Script Kiddies, 6. Green Hat Hackers, 7. Blue Hat Hackers

1878 में सबसे पहला हैक हुवा था, जब New York में एक फोन कंपनी की शुरुआत हुई, जिसका जिसका नाम बेल टेलीफोन था। वँहा स्विचबोर्ड चलाने के लिए काम पर रखे गए किशोर लड़कों का एक समूह कॉल को डिस्कनेक्ट या गलता दिशा में ले जाते थे।

हैकर वह व्यक्ति होता है जो Computer System में Access करने के लिए कंप्यूटर सिस्टम या नेटवर्क में कमजोरियों का पता लगाता है और उनका फायदा उठाता है।

Authorized Permission से की गयी Hacking Ethical Hacking कहलाता है। यानी System के मालिक के परमिशन से कंप्यूटर सिस्टम, कंप्यूटर सॉफ्टवेयर या डेटा में सिक्योरिटी सम्बंधित खतरों की पहचान कर सुरक्षा करना और उसे मजबूत बनाना Ethical Hacking है। Ethical Hacking बिलकुल क़ानूनी है, बसर्ते आपके पास एक सर्टिफाइड एथिकल हैकर का मान्य प्रूफ हो।

जो वयक्ति Ethical Hacking करता है, उसे Ethical Hackers कहते है। Ethical Hackers कंप्यूटर नेटवर्क को हैक कर उसकी सुरक्षा को और मजबूत बनाते है।

Privacy violation, Computer Fraud, ATM Fraud, Spam, Electronic funds transfer, Sharing copyrighted files

चीन को सबसे ज्यादा खतरनाक Hackersवाला देश माना जाता है। दुनिया भर में होने वाले अधिकांश प्रमुख साइबर हमलों में पता लगाने पर चीन के हैकरस के नाम सामने आता है। उसके बाद रूस का नाम आता है।

निष्कर्ष

इस आर्टिकल में आपने Hacking क्या है? और इसका मतलब भी समझा की बिना किसी Owner के परमिशन से किसी कंप्यूटर, मोबाइल या वेबसाइट की सिक्योरिटी सिस्टम में किसी खास कमजोर पॉइंट को पहचान कर उस सिक्योरिटी सिस्टम को या तो पूरी तरह बर्बाद कर देना या फिर उसे और मजबूत बना देना Hacking कहलाता है, और जो वयक्ति यह काम करता है, हैकर कहलाता है। जो व्यक्ति Hacking का गलत फायदा उठाता है तो उसे हम Non Ethical Hacker कहते है और इस क्रिया को Non Ethical Hacking कहते है।

ठीक इसके उल्टा जो व्यक्ति Hacking का सही फायदा उठाता है तो उसे हम Ethical Hacker कहते है और इस क्रिया को Ethical Hacking कहते है। Non Ethical Hacking पूरी दुनिया में illegal यानि की एक अपराध है। जो Non Ethical Hacking करते है, उन्हें Bad Guys यानी बुरे लोग भी कहते है जबकि Ethical Hacking पूरी दुनिया में legal यानि की एक अच्छी बात है। जो Ethical Hacking करते है, उन्हें Good Guys भी कहते है।

आपने फिर जाना की Hacking कई प्रकार के होते हैं। सभी के बारे में बताना तो मुमकिन नहीं है इसलिए मुख्य Hacking के प्रकार के बारे में बताया जैसे: Website Hacking: जब हैकर वेबसाइट, डेटाबेस, वेब सर्वर इत्यादि को हैक करता है, Phishing जब हैकर Users की महत्वपूर्ण जानकारी जैसे अकाउंट का पासवर्ड, डेबिट कार्ड और क्रेडिट कार्ड डिटेल्स आदि को चुराता है, Virus: वायरस बनाकर किसी के सिस्टम को करप्ट कर देना या किसी इंपॉर्टेंट इंफॉर्मेशन को डिलीट कर देना, Network Hacking: जब हैकर किसी Network से संबंधित जैसे: Drone, RC Plane, इत्यादि को हैक करता है।

इसके बाद Computer Hacking: जब कोई हैकर किसी Computer, Laptop या Desktop से संबंधित चीजों को हैक करता है, Cracking Password: जब कोई हैकर Computer, Laptop या Software से संबंधित User का Password जैसे: Google Account Password, Debit Card Pin, को Crack करता है, Missing Security Patches: इसमें हैकर Missing Security Patches का फ़ायदा लेते है, Cookie theft, और UI redress: यह यूजर इंटरफ़ेस की मदद से Hacking करने तरीका है।

आपने फिर जाना की Hackers कई प्रकार के होते हैं। सभी के बारे में बताना तो मुमकिन नहीं है इसलिए मुख्य Hackers के प्रकार के बारे में बताया जैसे: White Hat Hackers: एक ethical security hacker होते है। Black Hat Hackers: एक Non ethical security hacker होते है, इसलिए इन्हे Bad Guys भी कहते है। Gray Hat Hackers: White Hat Hackers और Black Hat Hackers के बीच में होते है। Red Hat Hackers: Black Hat Hackers का शिकार कर सजा देने के लिए जाने जाते हैं। Script Kiddies: Hacking का अधूरा ज्ञान रखते है और Hacking के क्षेत्र में शौकिया प्रकार के है।

वही Green Hat Hackers: Hacking के क्षेत्र में बिगिनर्स होते है इनका इरादा पूर्ण हैकर बनने का होता है। Hacktivist: सरकारी वेबसाइटों, Important Files को हैक करने का इरादा रखते हैं। आपने फिर Ethical Hacking के कुछ Certification Courses को जाना जैसे: Certified Ethical Hacker (CEH), GIAC Penetration Tester, Offensive Security Certified Professional फिर आपने दुनिया के Top 10 खतरनाक Hackers के नाम जाना जैसे: Kevin Poulsen, Albert Gonzales, Anonymous

फिर आपने भारत के Top 10 सबसे बड़े Hackers के नाम जाना जैसे: Ankit Fadia, Kaushik Dutt, Vivek Ramachandran, Sunny Vaghela आदि। अंत में आपने FAQ’s जाना की,इतिहास में सबसे बड़ा हैक 2013 में याहू के खिलाफ हुआ जिसने लगभग 3 अरब लोगों पर्सनल डाटा अफेक्ट किया था। इतिहास में सबसे पहली बार Hacking 1878 में New York की एक फोन कंपनी बेल टेलीफोन में हुई। उम्मीद है आपको यह आर्टिकल से बहुत जानकारी मिली होगी।

आपके काम के अन्य पोस्ट:–

your post is nice and giving us good information. we are very happy with your post.